Microsoft pomoże developerom dla Kinecta

22 listopada 2011, 19:55Microsoft ma zamiar pomóc developerom w produkcji różnego typu oprogramowania dla Kinecta

Lodowce Grenlandii na starych fotografiach

30 maja 2012, 09:19W piwnicach duńskiego urzędu kartograficznego odkryto liczące 80 lat fotografie wykonane podczas ekspedycji Knuda Rasmussena na południowym wybrzeżu Grenlandii. W Nature Geosciences ukazała się właśnie analiza wykonana przez uczonych z Ohio State University

Wkrótce debiut Surface'a Pro

23 stycznia 2013, 07:45Surface Pro, tablet Microsoftu, który będzie korzystał z systemu Windows 8, trafi 9 lutego do sklepów w USA i Kanadzie. Jego ceny będą rozpoczynały się od 899 dolarów.

Automatyczne zliczanie wielorybów ze zdjęć satelitarnych

13 lutego 2014, 12:32Naukowcy wykorzystali zdjęcia satelitarne w wysokiej rozdzielczości i oprogramowanie do przetwarzania obrazu ENVI5, by automatycznie wykryć i zliczyć znajdujące się na lub tuż pod powierzchnią wieloryby biskajskie południowe (Eubalaena australis)

Milion osób testuje Windows 10

15 października 2014, 08:23Na oficjalnym blogu Windows pojawiła się informacja, że już ponad milion osób zarejestrowało się w Windows Insider Program. Olbrzymia część z nich przetestowała Windows 10 Technical Preview i wysłała swoje spostrzeżenia do Microsoftu. Koncern z Redmond otrzymał ponad 200 000 wiadomości dotyczących działania najnowszego systemu operacyjnego.

Szkodliwy kod ukrywa się w karcie graficznej

13 maja 2015, 08:04Eksperci ds. bezpieczeństwa opracowali szkodliwy kod atakujący Linuksa i Windows, który ukrywa się w... karcie graficznej. Jest zatem niewykrywalny dla współczesnych skanerów antywirusowych. Wersja kodu dla Macintosha jest właśnie przygotowywana.

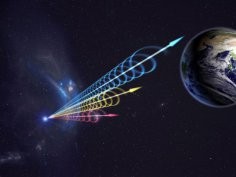

Szybkie błyski radiowe zdradzają swoje tajemnice

4 grudnia 2015, 16:51Szybkie błyski radiowe (FRB - Fast Radio Bursts) odkryto przed niemal dziesięciu laty i od tamtej pory stanowiły one zagadkę dla astronomów. Naukowcy nie wiedzieli, co jest źródłem tych sygnałów. Jednak dzięki pracy zespołu astronomów, w tym Jeffreya Petersona i Hsiu-Hsien Lina z Carnegie Mellon University jesteśmy bliżej rozwiązania zagadki FRB.

Google tworzy nowy system operacyjny?

17 sierpnia 2016, 10:01Wydaje się, że Goole pracuje nad nowym systemem operacyjnym. Kod źródłowy projektu o nazwie Fuchsia ostał umieszczony w repozytorium Google'a oraz w GitHubie. Nietrudno zauważyć, że Fuchsia nie bazuje na jądrze Linuksa.

Kaspersky chce pokazać Amerykanom kod źródłowy

26 maja 2017, 09:40Eugene Kaspersky, szef i założyciel firmy Kaspersky Lab, powiedział w wywiedzie dla The Australian, że chce udostępnić rządowi USA kod źródłowy swojego pakietu antywirusowego. Oświadczenie ma związek z obawami wyrażanymi przez amerykańskich senatorów i przedstawicieli służb specjalnych

Miliony internautów pobrały fałszywe adblockery

24 kwietnia 2018, 10:49Cyberprzestępcom udało się przekonać ponad 20 milionów Chińczyków do zainstalowania fałszywych złośliwych programów udających adblockery. Tak duża liczba ofiar jest w znacznej mierze spowodowana faktem, że użytkownicy pobierali szkodliwe oprogramowanie z wiarygodnego źródła, sklepu Google'a